El año 2025 marcará un antes y un después en la historia industrial de España. No solo por la aceleración tecnológica o la adopción de la Inteligencia Artificial en nuestras plantas, sino porque ha sido el año en que la realidad nos ha golpeado con un dato inapelable: la «seguridad por oscuridad» (esa vieja estrategia de confiar en que nuestros sistemas están protegidos simplemente porque son complejos o porque creemos que nadie se fijará en ellos) ha muerto definitivamente.

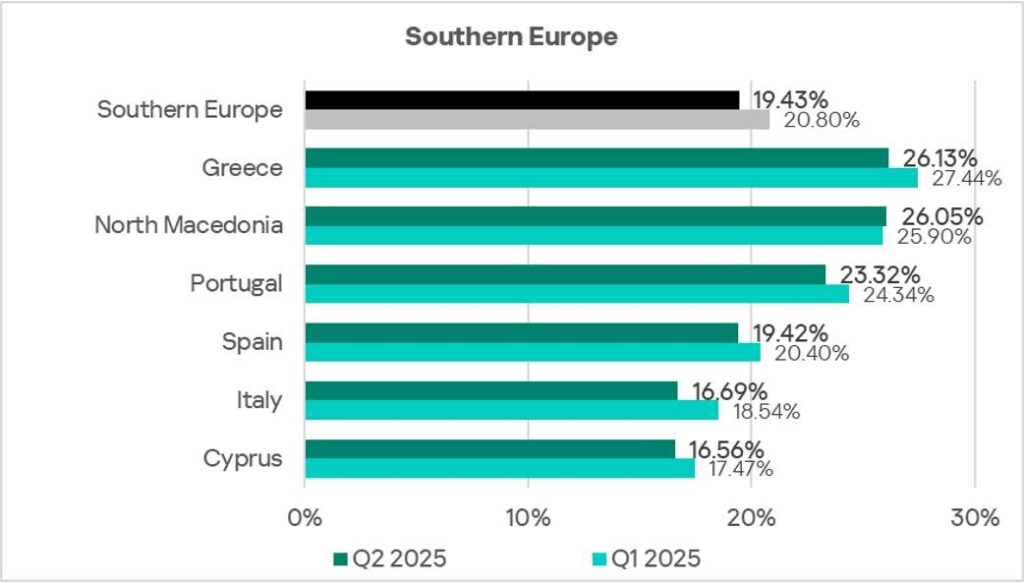

El último informe de Kaspersky ICS CERT (Industrial Control Systems Cyber Emergency Response Team) para el segundo trimestre de este año arroja una cifra que debería presidir todas las reuniones de comité de dirección desde Vigo hasta Algeciras: el 19,4% de los sistemas de automatización industrial en España detectaron y bloquearon intentos de ciberataque entre abril y junio. Dicho de otra forma, prácticamente uno de cada cinco ordenadores encargados de controlar procesos físicos (desde la mezcla de químicos hasta la distribución eléctrica) tuvo que repeler un ataque.

Esta estadística no es solo un número en un gráfico; es el síntoma de una fiebre que afecta a la competitividad de nuestro tejido productivo. Mientras el norte de Europa ha logrado blindar sus infraestructuras reduciendo la incidencia al 11,2%, España se mantiene en una peligrosa zona media ocupando la cuarta posición en la tabla de riesgo del sur de Europa, una lista encabezada por Grecia (26,1%) y Macedonia del Norte (26,0%), alineada con la realidad del sur del continente, donde la convergencia entre las redes de oficina (IT) y las de planta (OT) se ha realizado, en demasiadas ocasiones, a una velocidad superior a la de su protección.

Desde Bullhost, como especialistas en ciberseguridad que pisamos el terreno industrial a diario, vemos las consecuencias de este fenómeno. La industria española, tradicionalmente protegida por el aislamiento físico de sus máquinas, se ha conectado al mundo para ser más eficiente, pero al hacerlo ha expuesto sus arterias vitales a un ecosistema de amenazas que ya no distingue entre un servidor de correo y un controlador lógico programable (PLC).

(Fuente: Kaspersky)

El mito del «air-gap» y las puertas traseras de la industria

Durante décadas, los responsables de planta vivieron tranquilos bajo la premisa del «air-gap»: la idea de que sus redes industriales estaban físicamente desconectadas de Internet y, por tanto, eran invulnerables. Los datos de 2025 demuestran que ese aislamiento es hoy una ilusión romántica.

El análisis de Kaspersky de los ataques de este último trimestre revela una verdad incómoda: el enemigo está entrando por la puerta principal. Sorprendentemente, el 8,09% de las amenazas bloqueadas en sistemas industriales españoles provenían directamente de Internet. Esto nos habla de estaciones de ingeniería con las que se navega para descargar drivers, de HMIs conectados para mantenimientos remotos sin las debidas precauciones, o de redes donde la línea divisoria entre la gestión administrativa y el control de maquinaria se ha difuminado peligrosamente.

A esto se suma el correo electrónico, que en el sur de Europa se ha consolidado como un vector de ataque más potente, incluso más que en otras regiones tradicionalmente castigadas. Los atacantes ya no envían archivos ejecutables evidentes; utilizan técnicas de phishing perfeccionadas con Inteligencia Artificial Generativa para colar documentos de Office con scripts maliciosos o PDFs con exploits incrustados. Un solo clic de un operario o un ingeniero en un correo que parece una factura legítima puede iniciar un movimiento lateral capaz de paralizar una línea de producción entera.

Por el contrario, el uso de dispositivos extraíbles (USB), el clásico vector de infección en plantas aisladas, parece estar mejor controlado en España (0,09%) que en otros países de la región mediterránea, como Macedonia del Norte, donde su impacto es casi nueve veces mayor.

Cuando la amenaza se hace física

La estadística del 19,4% cobra una dimensión humana y económica cuando miramos los incidentes que han sacudido nuestro entorno en 2025. Ya no hablamos de robo de datos en abstracto, sino de la interrupción de servicios esenciales para la ciudadanía y la economía.

El caso de Aigües de Mataró en abril de este año es el ejemplo perfecto de la delgada línea que separa un incidente de una catástrofe. La compañía municipal de aguas sufrió un ciberataque que comprometió sus sistemas corporativos. Sin embargo, la gestión del ciclo del agua (el suministro, la calidad y el alcantarillado) se mantuvo intacta. Este «éxito» defensivo no fue casualidad, sino el resultado de una arquitectura de seguridad que, probablemente, mantuvo una segmentación efectiva entre las redes de gestión y las de operación. Si esa barrera hubiera fallado, el titular no habría sido sobre ordenadores infectados, sino sobre una ciudad sin agua potable.

Y es que España no es un objetivo neutral. Nuestra posición en el tablero europeo y la OTAN nos coloca en el punto de mira. Sectores como el energético, donde somos líderes en renovables, o la automoción, han visto cómo el ciberespionaje industrial (spyware) y el ransomware de doble extorsión se disparaban. El objetivo ya no es solo cifrar el dato para pedir un rescate, sino robar la propiedad intelectual (los planos de un nuevo vehículo, la fórmula de un compuesto químico) y amenazar con publicarla, golpeando donde más duele: en la reputación y la ventaja competitiva.

NIS2 y el tsunami regulatorio que cambia el paradigma de seguridad

Si el panorama de amenazas es la tormenta, la Directiva NIS2 es el dique que Europa ha obligado a construir. Este 2025 pasará a la historia como el año en que la ciberseguridad industrial dejó de ser una recomendación técnica para convertirse en una obligación legal con nombres y apellidos.

La normativa ha ampliado masivamente el alcance de lo que se considera «sector crítico». Ya no se trata solo de grandes eléctricas o bancos. Ahora, la industria manufacturera, la gestión de residuos, la producción de alimentos o los proveedores de tecnología son entidades importantes sujetas a la ley. Para un gerente de una fábrica mediana en el País Vasco o Cataluña, esto significa un cambio de paradigma radical.

La ley es clara y contundente: los directivos son ahora responsables personales de la gestión de los ciberriesgos. Las sanciones, que pueden alcanzar los 7 o 10 millones de euros (o un porcentaje del volumen de negocio global), son lo suficientemente graves como para cerrar una empresa. Pero más allá de la multa, NIS2 impone una disciplina de notificación de incidentes en 24 horas. Esto obliga a las empresas a tener una capacidad de detección que, hoy por hoy, muchas no poseen. No se puede notificar lo que no se ve.

El camino hacia la inmunidad pasa por la defensa en profundidad

El gran desafío para la industria española reside en su propia historia. Nuestras plantas están llenas de lo que llamamos «deuda técnica»: maquinaria robusta y fiable que lleva operando 20 años, controlada por ordenadores con Windows XP o PLCs antiguos que nunca fueron diseñados para conectarse a una red. Estos sistemas son inmortales en la producción, pero indefendibles en la ciberseguridad: no aceptan antivirus modernos, no se pueden parchear y a menudo usan contraseñas por defecto imposibles de cambiar.

Entonces, ¿cómo protegemos lo que no se puede proteger? En Bullhost, nuestra experiencia nos dice que la respuesta no está en tratar de convertir una fábrica antigua en un Fort Knox de la noche a la mañana, sino en aplicar una estrategia de defensa en profundidad.

El primer paso, y donde más fallan las empresas, es la visibilidad. Es alarmante la cantidad de organizaciones que no tienen un inventario real de sus activos OT o no saben qué dispositivos están conectados a su red industrial. Nuestro enfoque comienza siempre por «iluminar» la red: desplegar herramientas de escucha pasiva que, sin interferir en la producción, nos dicen qué hay, cómo se comunica y qué vulnerabilidades tiene.

Una vez que vemos el terreno, aplicamos la segmentación. Siguiendo el modelo Purdue y las mejores prácticas de la IEC 62443, separamos quirúrgicamente la red IT de la OT. Creamos una zona desmilitarizada que actúa como esclusa de seguridad. Ningún tráfico debe pasar directamente de un correo electrónico en administración a un brazo robótico en planta. Además, micro-segmentamos la propia fábrica: si la Línea 1 cae víctima de un ransomware, la Línea 2 debe seguir produciendo. Contener la hemorragia es tan importante como prevenir la herida.

Pero en 2025, la prevención ya no basta. La detección es la clave de la supervivencia. Aquí es donde entra en juego el SOC Industrial (Centro de Operaciones de Seguridad). Necesitamos ojos mirando la red 24/7, no buscando virus, sino anomalías operativas. ¿Por qué se está reprogramando un PLC un domingo de madrugada? ¿Por qué una estación de ingeniería está enviando gigabytes de datos a una IP desconocida? Esa monitorización continua, potenciada por Inteligencia Artificial que aprende el comportamiento normal de la planta, es lo único que permite reaccionar antes de que el daño sea irreversible.

Y finalmente, la última línea de defensa: cuando todo falla, cuando el atacante ha logrado saltar todas las barreras, la capacidad de recuperación lo es todo. Las copias de seguridad inmutables (aquellas que no pueden ser borradas ni cifradas ni siquiera por el administrador) son el seguro de vida que permite a una empresa negarse a pagar el chantaje y levantar sus sistemas en horas, no en semanas.

Un imperativo de negocio que ya no espera

España tiene los mimbres para ser una potencia industrial digital segura. Tenemos talento, tenemos un marco normativo exigente que nos empuja a mejorar y tenemos una industria que sabe adaptarse. Pero el dato del 19,4% es una advertencia que no podemos ignorar.

La ciberseguridad industrial ha dejado de ser un problema «del informático» para convertirse en un imperativo de negocio. En un mundo donde la cadena de suministro está interconectada, una fábrica parada no es solo un problema local; es un incumplimiento de contrato, una pérdida de confianza y, bajo la nueva ley, una responsabilidad legal directa.

En Bullhost trabajamos para que esa estadística baje, acompañando a nuestros clientes en este viaje desde la vulnerabilidad hasta la continuidad operativa. Porque en la era de la Industria 4.0, la única máquina que realmente no sirve es la que no es segura.